自“6.15事件”后,一共有数十个阿里云用户集中遭到DDoS攻击。那么,这些攻击究竟是什么情况呢?

轮番攻击

2015年6月15日17点31分,阿里云某用户A反馈业务遭受到大流量攻击,攻击峰值流量超过20Gbps。经过云盾安全专家分析,主要攻击类型为SYN Flood、ACK Flood、Connection Flood(连接耗尽)、TCP连接等网络层DDoS攻击。在阿里云云盾系统的防护下,攻击在30s内被成功拦截。

18点04分,阿里云另一个用户B反馈遭受到了大流量攻击,经过分析,无论从流量还是攻击类型均与A用户遭受的攻击类似。

18点16分,阿里云再次接到用户C的反馈,遭到了DDoS攻击,峰值30Gbps。分析后发现主要攻击类型依然为SYN Flood、ACK Flood、Connection Flood(连接耗尽)和TCP连接。几乎相同的攻击手段以及近乎同等规模的攻击流量引发了我们的关注。

对攻击行为的分析揭示了一个有趣的情况:18点15分对用户A的攻击停止,1分钟之后,用户C遭到攻击。又过了一分钟,攻击者发现“打不动”B(对B的攻击此时正在进行中),立刻回头又展开对A的攻击。一分钟后,对B对攻击停止,对A的攻击持续。此后的一段时间内,黑客一直在进行短时间大流量的交换攻击,每次持续不超过2分钟。

可见,此次攻击很可能是由同一个或几个攻击者发起,不断尝试攻击,打打停停,并根据攻击的效果快速切换被攻击的目标。

经过客户经理的确认,三个用户均为贵金属行业用户。这个信息对于接下来的攻防对抗至关重要。

攻击还没有结束。

18点30分,用户D遭到了类似的DDoS攻击。该用户是贵金属行业比较有影响力的企业客户。18点42分,用户E也遭到同样的攻击。有了之前的攻击分析,对D和E的DDoS被迅速拦截。

攻击过程此后的一段时间,攻击者仍不断尝试攻击多个网站,经过分析发现目标均是针对贵金属行业内多家有影响力的网站。攻击被云盾系统一一化解。

攻击监控曲线

从攻击监控曲线上可以观察到有趣的此起彼伏的多起攻击曲线,从攻击行为上看,黑客在一个时间段内主要集中在一个到二个目标,可能是为了集中攻击流量的缘故,没有出现太多重合的现象。

黑客对贵金属行业的整个过程一直持续到晚上的23:00结束。云盾实现了成功防护,用户业务得到有效保护。

攻击类型分析及取证

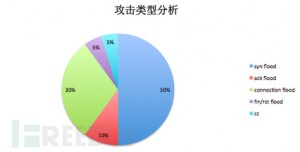

我们从攻击类型上进行了分析,黑客在此次攻击事件中主要采用了SYN Flood、TCP Flood等连接耗尽为策略的网络层DDoS攻击。云盾高防(http://www.aliyun.com/product/ddos/ )在防护此类攻击的时候,主要使用了SYN源认证的防护机制和针对TCP连接的防护算法,达到了很好的处置效果。

攻击类型分析

从上图可见,一半的攻击是SYN Flood攻击。从攻击流量上看,单纯的SYN Flood流量曾一度超过70MPPS。如下图所示。

SYN Flood攻击流量

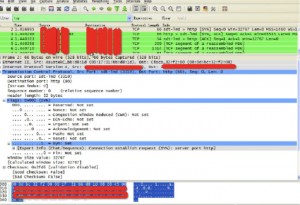

从下图的抓包可见,攻击者在攻击的时候,并没有采用大包的方式,也就是说,黑客并没有增加SYN数据包的负载。我们推测,黑客采用非常传统的方式而没有制造畸形数据包,可能是希图绕过云盾非正常数据包的检测策略。

攻击SYN包

SYN Flood过时了吗?

SYN Flood作为最为传统的DDoS攻击手段之一。很多安全专家认为SYN Flood已经过时,将逐渐被应用层DDoS攻击取代。真的是这样吗?

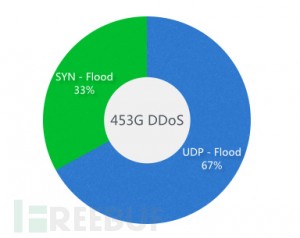

在2014年12月底创造互联网历史上大攻击流量——453G DDoS攻击事件中,对阿里云某游戏用户的近三分之一的攻击流量是SYN Flood,如下图所示:

三分之一的攻击是SYN Flood

SYN Flood并没有过时。

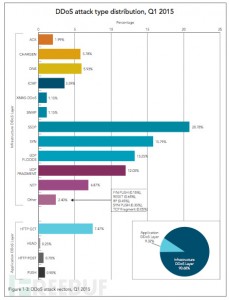

我们从Akamai在5月份发布的SOTI(State of the Internet)报告中也可以得到一定程度的佐证:

DDoS攻击分布(Source:2015 Q1 Akamai’s State of the Internet/Security Report)

Akamai的统计数据表明,SYN Flood 攻击是TOP2的DDoS攻击方式(15.79%)。

为什么如此“原始”的DDoS攻击手段仍被黑客如此大规模的使用呢?我们认为,一方面由于发起攻击的门槛很低,工具丰富,操作方便,成本低,所以一直深受黑客喜爱;另一方面,SYN Flood攻击自身也在不断发展,比如增加Payload大小等方式,提高攻击的效率。

行业攻击渐成趋势

在“6.15事件”结束后,阿里云云盾安全团队进行了复盘分析。

在整个“6.15事件”过程中,一共有数十个阿里云用户集中遭到DDoS攻击。“集中”体现在时间段上的集中、攻击手段上的集中,以及被攻击对象行业属性上的集中——基本上为贵金属行业用户。这让我们想到了不久前另一起具有明显行业属性的DDoS攻击事件,在那次事件中,主要的被攻击对象是旅游行业用户。

这是一个值得关注的现象。之前,类似的攻击行为更多出现在游戏行业,多源于行业内进行的恶意竞争目的,在游戏行业之外的旅游行业、贵金属行业出现类似的集体性攻击事件尚不多见。我们认为,面对一个行业进行的集体攻击其背后可能有明显的黑产属性,同时攻击也从单一攻击者/组织向产业化和集团式作战过渡。